Voir la traduction automatique

Ceci est une traduction automatique. Pour voir le texte original en anglais cliquez ici

#Tendances produits

{{{sourceTextContent.title}}}

L'importance de la synchronisation du temps dans la sécurité informatique

{{{sourceTextContent.subTitle}}}

De plus en plus de données nécessitent de nouvelles solutions

{{{sourceTextContent.description}}}

L'augmentation de la numérisation est un défi majeur pour l'économie. De plus en plus de données doivent être transférées et il existe toujours un risque d'accès non autorisé, de manipulation ou d'espionnage industriel. Là où les grandes entreprises peuvent se permettre des spécialistes dans ce domaine, en particulier dans les petites et moyennes entreprises, il y a un manque d'expertise et de compétence. Les associations de l'industrie, la politique et la protection de la Constitution sont des avertissements depuis longtemps.

L'Office fédéral de la sécurité de l'information (BSI) propose un soutien technique et des publications dans différents domaines, tels que les brochures "Loi sur la sécurité informatique", "Protection des infrastructures critiques - Gestion des risques et des crises". Guide à l'intention des entreprises et des autorités "ou" de la protection des infrastructures critiques : Gestion des risques à l'hôpital " de l'Office fédéral de la protection de la population et de l'aide en cas de catastrophe.

Le "Guide to IT Forensics" du BSI fournit également aux entreprises et aux autorités des informations précieuses sur ce qu'il convient de prendre en compte dès le départ dans l'architecture des systèmes informatiques dans le cas de la "sécurité informatique dès la conception". La criminalistique informatique est une sous-discipline de la sécurité, car il est possible de détecter, d'analyser et de corriger les dysfonctionnements d'une infrastructure informatique.

Certaines entreprises de taille moyenne s'occupent déjà de sujets tels que la gestion des urgences informatiques dans la pratique. Par exemple, la société J. Schmalz GmbH de Glatten, qui a reçu le prix de la sécurité du Land de Bade-Wurtemberg pour son concept de sécurité informatique en 2015, peut certainement être exemplaire pour d'autres PME en Allemagne.

Comme le danger est grand, beaucoup ne le savent pas. Ce faisant, les attaques via Internet peuvent non seulement paralyser des processus de production entiers, mais aussi devenir un risque majeur pour l'ensemble de la population, en particulier les fournisseurs d'énergie ou les exploitants de centrales électriques. C'est aussi la raison pour laquelle la protection de la Constitution a adopté le sujet et, en 1999, le "Forum Sécurité Bade-Wurtemberg - L'économie protège leur savoir" a été lancé. Il s'agit d'un organe indépendant composé d'entreprises, d'associations, d'instituts de recherche, de chambres et d'autorités. Ce forum sur la sécurité vise à protéger l'avantage technologique de l'économie et de la recherche du Bade-Wurtemberg contre l'espionnage industriel. L'objectif est de mieux reconnaître les dangers et de protéger les entreprises, en particulier les petites et moyennes entreprises.

Parce que la numérisation de l'économie et de tous les niveaux sociaux se poursuit inexorablement. Par exemple, la mise en œuvre de "l'énergie intelligente" couplée à la décentralisation de la production d'énergie en conjonction avec de plus en plus intelligent "Internet of Things" dispositifs conduit à une variété de contrôle et des dispositifs terminaux dans les réseaux émergents complexes attaques IT. Les entreprises de services publics, telles que les fournisseurs de gaz, d'eau et d'électricité, qui sont d'une importance capitale, sont des éléments constitutifs sensibles d'une infrastructure opérationnelle et méritent donc une protection particulière.

L'expression "environnement intelligent" englobe également les développements dans le secteur hospitalier, où, outre la numérisation, des dossiers médicaux personnels et des systèmes de surveillance pour la surveillance vidéo des chutes, par exemple, sont en cours d'introduction. Là encore, les bases de données et les centres de données nécessaires posent de nouveaux défis pour les normes de sécurité informatique.

Dans le cas des entreprises manufacturières en particulier, des travaux intensifs sont en cours sur Industry 4.0, ainsi que sur la mise en réseau généralisée de toutes les chaînes à valeur ajoutée. Grâce à la collecte et à l'évaluation d'une richesse sans précédent de données numériques, à une flexibilité de production considérablement accrue jusqu'à la "taille de lot unique" et à l'ancrage de ces processus dans des systèmes matériels et logiciels appropriés, la protection de ces systèmes informatiques devrait à l'avenir revêtir une importance capitale pour la continuité commerciale de ces entreprises.

Ce ne sont là que quelques exemples de la façon dont la vie numérique affectera notre vie future et des menaces potentielles graves qui pourraient affecter nos entreprises et l'économie dans son ensemble. C'est donc aujourd'hui une reconnaissance reconnue par les experts que les guerres de l'avenir se dérouleront de plus en plus dans le cyberespace et que l'Allemagne est déjà visée par des organisations russes et chinoises, par exemple. Même les agences gouvernementales ont déjà réagi à cette situation et ont créé de nouveaux départements spéciaux pour la cybercriminalité dans les services de police criminelle fédéraux et étatiques, qui, entre autres choses, se concentrent sur les enquêtes cybernétiques, la préservation des preuves informatiques et la surveillance des télécommunications tendance croissante. Même les grandes entreprises ont déjà créé des départements spécialisés dans la prévention des dommages informatiques, mais c'est précisément pour les PME allemandes très importantes et traditionnellement axées sur la technologie qu'elles ne sont souvent pas conscientes de ces dangers.

Signification de la synchronisation du temps

Dans le "Catalogue of Measures Hard and Software - IT Grundschutz Catalogue, M.4227 Use of a Local NTP Server for Time Synchronization", le BSI souligne l'importance de la synchronisation précise du temps. Il est donc "important dans les systèmes en réseau que tous les ordinateurs concernés aient une heure système correcte". En outre, il est également indiqué dans cette publication que, en particulier dans l'évaluation des informations de journalisation, par exemple des messages d'erreur ou dans les applications réparties sur plusieurs ordinateurs, la synchronisation temporelle correcte a une signification élémentaire.

Dans le contexte de "Industry 4.0", il est probablement également évident pour les informaticiens que chaque entrée de base de données ne peut être pleinement utilisée que si l'horodatage correspondant peut être attribué sans ambiguïté et correctement à ce protocole. Cependant, dans la pratique actuelle de l'entreprise, des sources de temps externes telles que le serveur de temps NTP du Physikalisch-Technische Bundesanstalt (PTB) à Braunschweig, accessible sur Internet, sont encore fréquemment utilisées aujourd'hui. Cependant, dans le sens d'une architecture de sécurité stratégique informatique, tout accès physique au monde extérieur doit être évité. Par exemple, un délit de cybercriminalité peut également être le fait que des processus inhabituels s'exécutent sur le système, qui absorbent de grandes quantités de ressources de données

L'Office fédéral allemand d'enquête criminelle (BKA) le souligne également. La BSI figure également dans le catalogue de mesures susmentionné, donc plutôt à la conviction que "alternativement des serveurs de temps locaux sont utilisés" et "en cas de doute (alors) cette solution est préférable" à donner.

Recommandations pour les solutions de serveur de temps

Là encore, il est possible de se référer aux "Directives pour l'expertise judiciaire en informatique" du BSI. Page 38 et suivantes. En détail, la "signification du temps" est expliquée et des aspects partiels tels que les sources d'heure, les horodatages ou l'assurance d'une source d'heure fiable sont soulignés en détail.

En ce qui concerne la préparation stratégique - également en ce qui concerne l'architecture du système et les investissements informatiques nécessaires - il est démontré en particulier dans ce dernier cas qu'il y a en fin de compte trois étapes d'expansion pour assurer le bon temps du système. Le bas doit permettre au moins la synchronisation du réseau informatique à l'aide du protocole NTP (Network Time Protocol), les sources externes représentant toujours le danger fondamental d'incidents perturbateurs ou d'attaques délibérées. L'étape d'expansion moyenne signifie que l'opérateur du système peut intégrer un dispositif de réception supplémentaire sous la forme d'un récepteur DCF dans son réseau informatique, ce récepteur convertissant alors les signaux radio en un paquet NTP utilisable en interne. Cependant, ces signaux radio et les paquets de données générés à partir de ceux-ci ne sont pas complètement protégés contre une manipulation délibérée. Pour ceux qui veulent être du bon côté, la BSI recommande une combinaison de récepteurs DCF et GPS, dans laquelle les dispositifs de chronométrage doivent également contenir une source de temps interne de haute qualité. Il est ainsi possible de détecter d'éventuels décalages horaires entre les deux sources externes et d'avertir l'exploitant du système en conséquence ou du moins de prendre à temps les contre-mesures nécessaires.

Serveurs de temps de haute qualité de MOBATIME

La société Bürk Mobatime de Schwenningen propose depuis dix ans des serveurs de temps NTP de haute qualité, qui sont utilisés dans un large éventail d'applications. En particulier dans le domaine des infrastructures critiques, une solution a fait ses preuves au fil des ans, qui correspond clairement à la phase de forte expansion de la recommandation BSI.

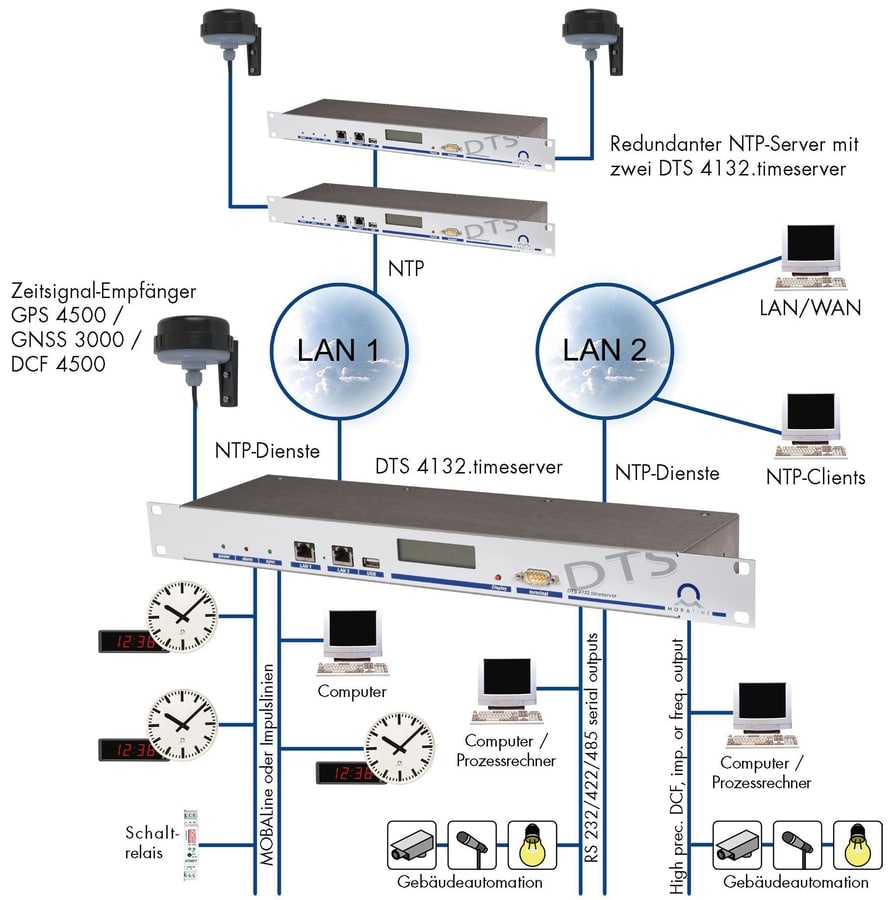

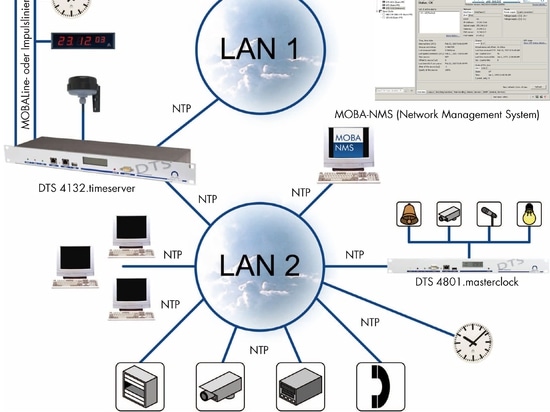

Les exploitants d'installations concernés - par exemple au niveau de l'automatisation des centrales électriques dans le monde entier - optent souvent pour une architecture de système horaire, qui se compose de deux serveurs horaires NTP redondants, chacun avec un récepteur GPS. Les récepteurs GPS ne se réfèrent pas seulement à un, mais à plusieurs satellites et sont donc configurés de manière très sûre à cet égard. Cependant, même en cas de défaillance de ces sources d'heure radio GPS externes, chaque serveur dispose à nouveau de son propre chronométrage interne de haute qualité, généralement à base de quartz. Indépendamment l'un de l'autre, les deux serveurs de temps sont alors toujours connectés au réseau informatique et stockés en permanence comme première ou deuxième source de temps dans les périphériques réseau. Les deux serveurs de temps - quel que soit le réseau - sont toujours en contact direct l'un avec l'autre et règlent toujours des temps identiques grâce à une synchronisation appropriée et à un réglage intelligent du logiciel. Il est ainsi possible d'éviter les sauts de temps qui, autrement, seraient critiques pour l'ensemble des systèmes informatiques lors de la commutation.

Même les centres de données des réseaux universitaires ou d'autres services publics, tels que les services publics municipaux, utilisent de plus en plus ce type d'architecture de système d'horloge informatique et peuvent recourir à divers produits de serveur horaire dans notre gamme de services. En fonction du rapport qualité/prix souhaité, les produits proposés se distinguent notamment par le nombre de ports LAN, par d'autres interfaces horaires éventuellement nécessaires ou encore par la qualité de la base de temps interne et la "précision de maintien". Les professionnels de Bürk Mobatime sont à votre disposition pour un conseil produit correspondant ou pour de plus amples informations sur le thème de la "sécurité informatique".

Auteur : Stephan Herrmann, directeur général

Liens et références :

https://www.bsi.bund.de

http://www.sicher-im-netz.de

http://bitkom.org

http://bmwi.de

http://asw-online.de

http://www.bka.de

http://www.sicherheitsforum-bw.de/pb/,Lde/Startseite/Das+Sicherheitsforum+Baden_Wuerttemberg/Sicherheitspreis+2015

"Maßnahmenkatalog Hard- und Software - IT Grundschutz-Kataloge" des Bundesamtes für Sicherheit in der Informationstechnik, 53133 Bonn.

"Leitfaden IT-Forensik" des Bundesamtes für Sicherheit in der Informationstechnik, 53133 Bonn.

Brochure "Cybercrime - Handlungsempfehlungen für die Wirtschaft in Fällen von Cybercrime" des Bundeskriminalamtes, Referat SO41, 65173 Wiesbaden.

{{medias[115445].description}}